Un nombre de dominio totalmente calificado (FQDN)

Opción de configuración DNS para servidores Adobe Connect Edge

Problema

Esta nota técnica está destinada a utilizarse como suplemento de la Guía de instalación y configuración de Adobe Connect Enterprise Server 6.

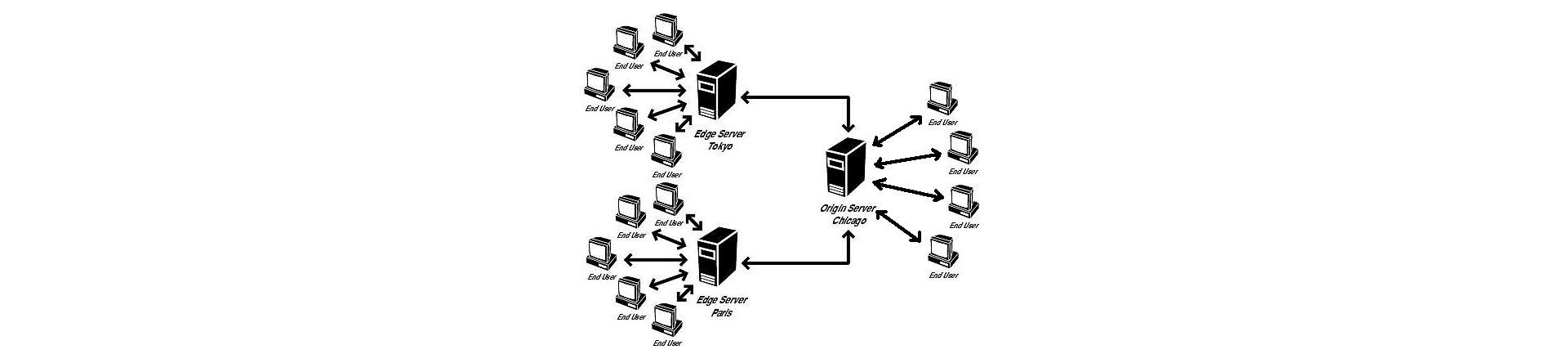

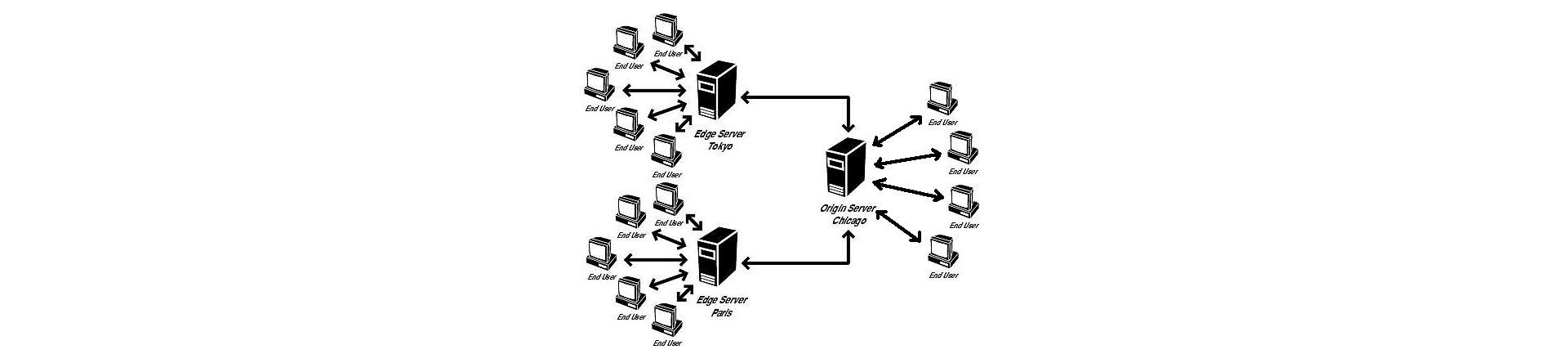

Los servidores perimetrales agregan datos en una ubicación remota, empaquetan lo que no pueden manejar y lo transmiten a un servidor de origen. Para que un servidor perimetral realice su trabajo, el servidor DNS de las ubicaciones remotas debe estar configurado correctamente.

Tenga en cuenta la implementación del servidor perimetral anterior en Example Co. El servidor Origin de Chicago se ha instalado desde hace algún tiempo y los usuarios de Tokio y París, así como de otras ubicaciones de todo el mundo, lo utilizan en la producción. Hay un buen número de usuarios de Connect en Tokio y París, por lo que se ha decidido instalar un servidor Edge en estas ubicaciones.

|

|

Tipo |

Dirección IP |

|

connect.example.com |

Origin |

10.7.215.10 |

|

edge.tokyo.example.com |

Edge |

10.7.145.11 |

|

edge.paris.example.com |

Edge |

10.7.95.12 |

Nota: Los nombres de dominio y direcciones IP que se indican anteriormente son solo ejemplos.

Antes de la implementación del servidor Edge, un usuario de Tokio, París, Chicago o cualquier otro lugar de Example Co. abriría un navegador e introduciría la dirección URL http://connect.example.com para iniciar una sesión de Connect. Había (y todavía hay) un servidor DNS en Chicago, París y Tokio, así como en otras ubicaciones que comparten las mismas asignaciones DNS. Una estructura DNS como esta se llama "Sistema DNS centralizado". Dado que el sistema DNS está "centralizado", todos comparten la misma tabla de asignación; Por lo tanto, independientemente de dónde se encuentre un usuario, connect.example.com se resuelve en 10.7.215.10. Lamentablemente, esto plantea un problema una vez que se instalan los servidores Edge.

Después de instalar los servidores Edge, un usuario de Tokio debe asignarse a 10.7.145.11 (edge.tokyo.example.com) cuando escriba http://connect.example.com, no 10.7.215.10 (connect.example.com), y un usuario de París debe ir a 10.7.95.12. ¿Cómo se puede configurar esto si un sistema DNS centralizado comparte la misma tabla de asignación (connect.example.com siempre se asigna a 10.7.215.10, sin importar dónde se encuentre)? La respuesta es usando "Priorización de subred".

Solución

Con "Priorización de subred" configurado, el sistema DNS centralizado devolverá una lista de direcciones IP, cuyo orden se basa en la ubicación del cliente (usuario). En nuestro ejemplo, un usuario de París que introduzca http://connect.example.com obtendrá una lista como 10.7.95.12, 10.7.145.11, 10.7.215.10 (París, Tokio, Chicago), un usuario de Tokio obtendrá una lista como 10.7.145.11, 10.7.95.12, 10.7.215.10 (Tokio, París, Chicago) y cualquier otro usuario obtendrá 10.7.215.10, 10.7.145.11, 10.7.95.12, (Chicago, Tokio, París). Esto soluciona el problema de Connect. Ahora, los usuarios de París y Tokio se dirigen a través de sus servidores Edge locales al acceder a Connect, y todos los demás van directamente al servidor de Origin.

Si el sistema DNS no está "centralizado", lo que significa que los servidores DNS no comparten la tabla de asignación, no es necesario "Priorización de subred": cada servidor DNS se puede configurar individualmente.

Puede encontrar información sobre cómo configurar "Priorización de subred" en el sitio web de Microsoft.

Hay dos cuestiones que debe tener en cuenta:

-

Si el cliente intenta resolver connect.example.com y no hay una entrada DNS para esa subred de clientes, cuando devuelva las direcciones IP al cliente, colocará la última entrada DNS en la tabla/base de datos DNS como primero en la línea de la caché DNS del cliente. Por lo tanto, si se agrega un servidor perimetral después de configurar DNS para una implementación de solo origen (como es el caso en este ejemplo), la entrada DNS para el origen debe eliminarse y volver a agregarse para que sea la última entrada.

-

Hay un pequeño problema sobre cómo "Priorización de subred" maneja la máscara de subred y la clase de red. Los servidores DNS deben ser servidores de Windows 2003 y se debe desactivar la operación por turnos. Consulte el artículo de asistencia de Microsoft, http://support.microsoft.com/kb/842197.